Funktionen Användarkontokontroll har funnits sedan Windows Vista och kan fortfarande hittas implementerad i Windows 10. UAC är i princip en säkerhetsfunktion som implementeras i Windows-operativsystemet för att förhindra eventuella skadliga program från att göra ändringar i din dator. Även om ditt användarkonto tillhör administratörsgruppen som ska ha fullständig och obegränsad åtkomst till datorn, är du fortfarande utsatt för UAC-begränsningen.

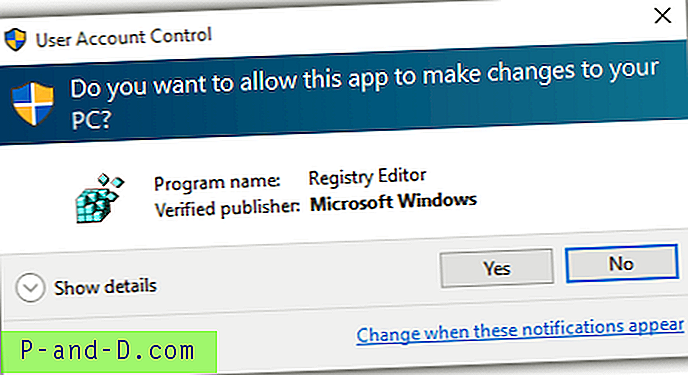

När du kör ett program som behöver behörigheter för att göra fil- eller registerändringar som kan påverka alla användare på datorn kommer det att inleda ett meddelande om kontroll av användarkontokontroll. Användaren kan antingen klicka på Ja-knappen för att tillåta att programmet som kommer att göra ändringar i datorn att köra, annars klickar du på Nej kommer det att stoppa.

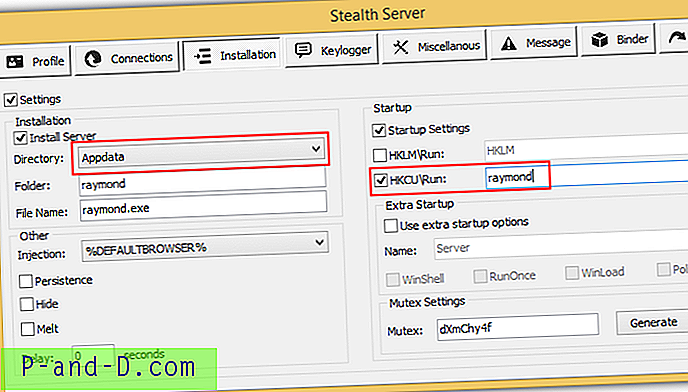

Om du jämför mellan versionerna av Windows som levereras med och utan funktionen Användarkontokontroll (XP mot Vista och nyare) har XP en mycket hög infektionshastighet för skadlig programvara medan det nyare Windows kräver en mycket mer sofistikerad och avancerad skadeprogram för rootkit i ordning för att ta full kontroll över datorn. I den här artikeln kommer vi att titta närmare på hur effektiv funktionen för användarkontokontroll är och vad som är dess svagheter. Även med UAC aktiverat i ett system kan en skadlig programvara som en trojan RAT byggas för att installera på systemet utan att utlösa UAC-meddelandet. Detta görs genom att konfigurera serverbyggaren för att släppa den skadliga filen till användarens mapp för applikationsdata (% AppData%) och lägga till en genväg till användarens startmapp eller en registerpost i HKEY_CURRENT_USER \ Programvara \ Microsoft \ Windows \ CurrentVersion \ Kör till körs automatiskt vid Windows start.

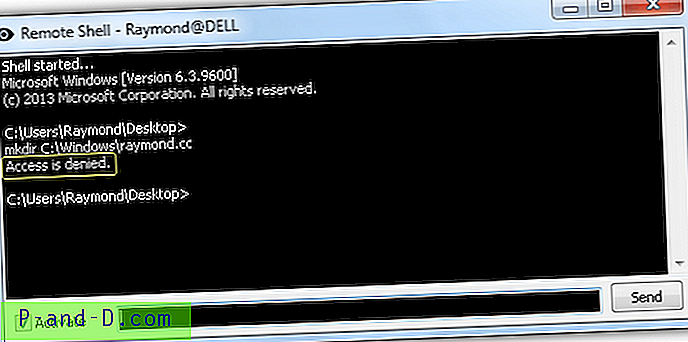

Utan UAC-höjden har den skadliga filen endast begränsade behörigheter som kan påverka den för närvarande inloggade användaren, men inte på hela systemet. Till exempel nekas hackaren som är ansluten till systemet via ett fjärrskal från att skapa en ny katalog i Windows.

Den här funktionen som ofta finns i de flesta RAT är inte riktigt värd att kallas en UAC-förbikoppling eftersom den bara bara kör tyst utan att begära UAC-höjd som slutar med begränsade privilegier. En riktig UAC-förbikoppling är när en applikation får fullständig administrativ behörighet genom en bakdörr utan att utlösa UAC-meddelandet och kräva att användaren klickar på Ja-knappen i UAC-fönstret.

UAC Bypass Proof of Concept

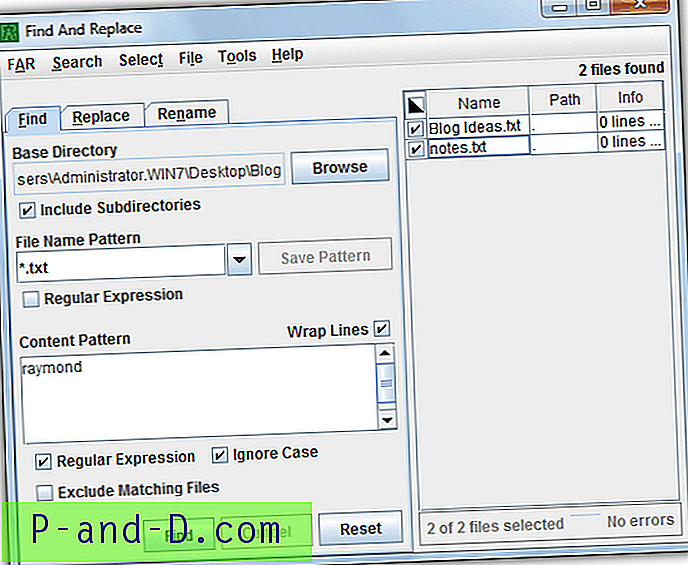

Ett offentligt tillgängligt koncept för öppen källkod för att besegra användarkontokontrollen som heter UACMe kan laddas ner gratis från GitHub. Den innehåller 12 olika populära metoder som används av skadlig kod för att kringgå UAC. För att testa varje annan metod för UAC-bypass, lägg bara till ett nummer från 1 till 12 efter filnamnet. Till exempel:

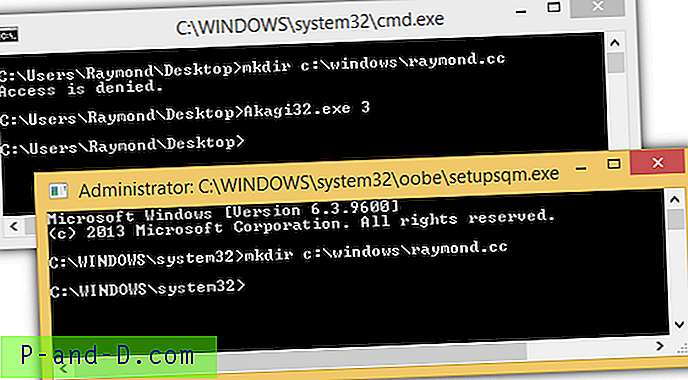

Akagi32.exe 3

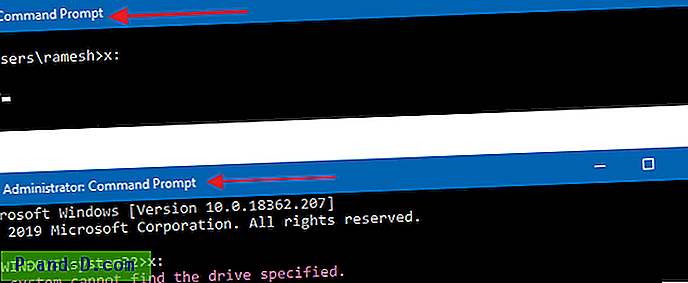

Skärmdumpen nedan visar ett exempel på att använda UACMe för att starta en kommandotolk med administrativa privilegier utan UAC-fönstret.

Som du kan se från kommandotolken för bakgrundskommandot att vi inte kunde skapa en ny mapp i C: \ Windows med felet "Access nekas". Sedan körde vi UACMe med metod 3 och den använder en bakdörrmetod för att starta en annan kommandotolk med administrativa behörigheter utan att överlägga hela skärmen med en UAC-varning. Vi kunde sedan skapa en ny katalog i C: \ Windows med hjälp av kommandotolken som startades med UACMe.

Både 32-bitars och 64-bitarsversioner är tillgängliga för UACMe, så se till att du kör rätt version baserat på arkitekturen för ditt Windows-operativsystem.

Ladda ner UACMe

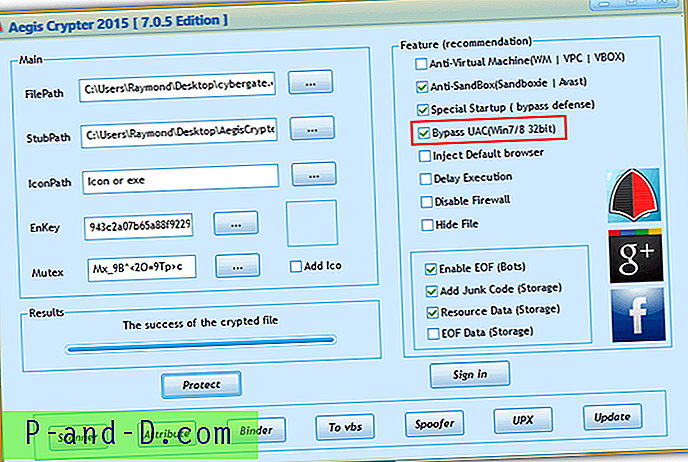

Även om det är ganska sällsynt att hitta en riktig UAC-förbikopplingsfunktion implementerad i en RAT-trojan, kan denna kraftfulla bakdörrfunktion hittas på vissa krypterare som används för att göra en skadlig fil som inte kan upptäckas av antivirusprogram. Vi har testat en av de fria krypterarna med ett alternativ "Bypass UAC" aktiverat och fann att resultaten är ganska opålitliga.

Kryptering av en fil med alternativet “Bypass UAC” aktiverat bör ge ett administrativt privilegium för filen utan att behöva åberopa UAC-höjdfönstret. Men vissa krypterade filer fungerar bra medan andra inte fungerar alls.

Skyddar mot UAC-förbikoppling

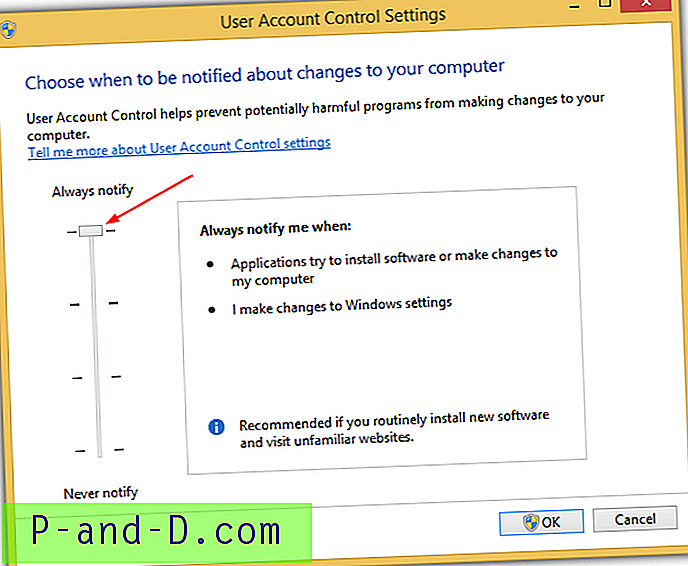

Standardinställningen för användarkontokontroll som är på tredje nivån är inte säker och kan förbigås. Den mest effektiva användarkontokonfigurationen är att ställa in den till den högsta (fjärde) nivån som alltid är att meddela när program försöker installera programvara eller göra ändringar i datorn eller i Windows-inställningar.

Ett annat sätt är att använda ett vanligt användar- eller gästkonto istället för ett administratörskonto som skapas efter installation av Windows.

![Skärmdump en del av skärmen i Windows 10 [Winkey + Shift + S]](http://p-and-d.com/img/microsoft/839/screenshot-portion-screen-windows-10.jpg)