När du besöker många sidor på webben och letar efter tips, justeringar och reparationer, kommer du ofta att se personer som använder kommandoradsargument som du inte insåg fanns för den specifika funktionen eller verktyget. Har du någonsin undrat hur de får reda på vad dessa genvägar och kommandoradsargument är? Finns de faktiskt själva eller tittar de i Microsoft Knowledge Base eller söker Google?

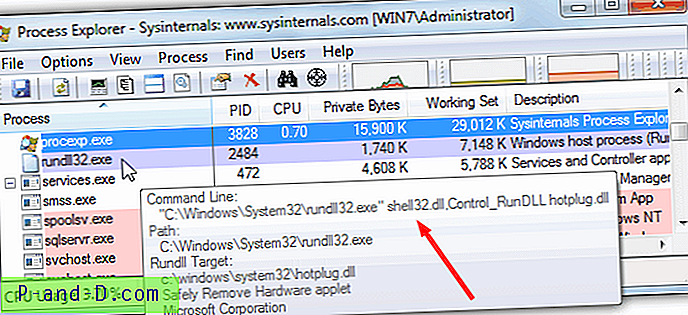

Ett enkelt exempel är i artikeln för hur du öppnar dialogrutan Säker borttagning av maskinvara när ikonen inte finns i systemfältet. Ett sätt att fixa det är att köra kommandoraden “rundll32 shell32.dll, Control_RunDLL hotplug.dll” och rutan Safely Remove Hardware visas. Som ni ser är det ett komplext kommando och inte så enkelt som att köra en enda körbar. Det involverar flera olika kommandon men hur skulle du ta reda på något liknande här själv?

Det är mycket enkelt att ta reda på kommandon och argument när du vet hur du gör och var du ska titta. Här är ett par möjliga sätt. Använda Process Explorer

Ett populärt program som heter Process Explorer från Sysinternals är ett verktyg för hantering av uppgifter som kan avslöja detaljerad information om vilka handtag och DLL-processer som har öppnats eller laddats. Process Explorer ser ut som en lite snyggare version av Windows Task Manager, men det är ett mycket kapabelt verktyg och kan användas för att spåra upp alla typer av processrelaterade problem och gräver djupt i vilka resurser ett program faktiskt använder.

Så här hittar du kommandoraden för dialogrutan Säker borttagning av maskinvara. Uppenbarligen kan du ersätta exemplet Safely Remove Hardware med allt du väljer, principen är exakt densamma.

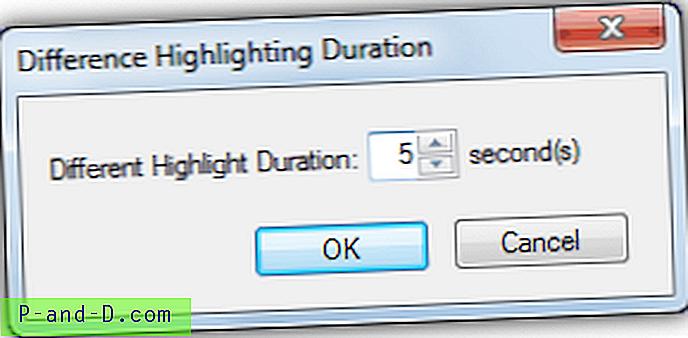

1. Ladda ner Process Explorer och kör det. Ett alternativ du kanske vill ändra är när programmet belyser en ny process för att göra det lättare att upptäcka. Gå till Alternativ -> Skillnad Markera varaktighet ... och ändra sekundvärdet till 3 eller 5 etc.

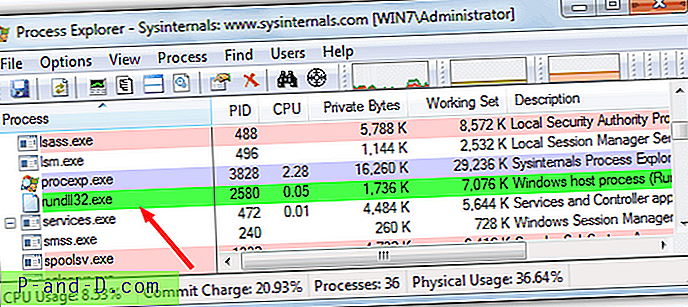

2. Öppna dialogrutan Säker borttagning av maskinvara genom att högerklicka på fackikonen och välja ”Säker borttagning av maskinvara”. Titta snabbt i Process Explorer-fönstret så ser du en ny process i listan som har blivit grön. Detta bör vara processen för Safely Remove.

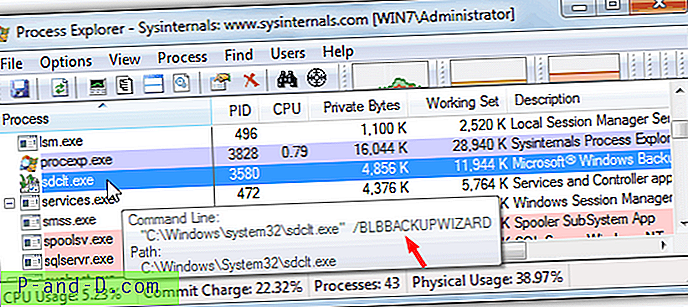

3. Det enklaste sättet att se kommandoraden som används är bara att sväva musen över processen. Detta visar ett verktygstips som också ger kommandoraden som används. Som ni kan se, visar detta var hela kommandot rundll32 kommer från.

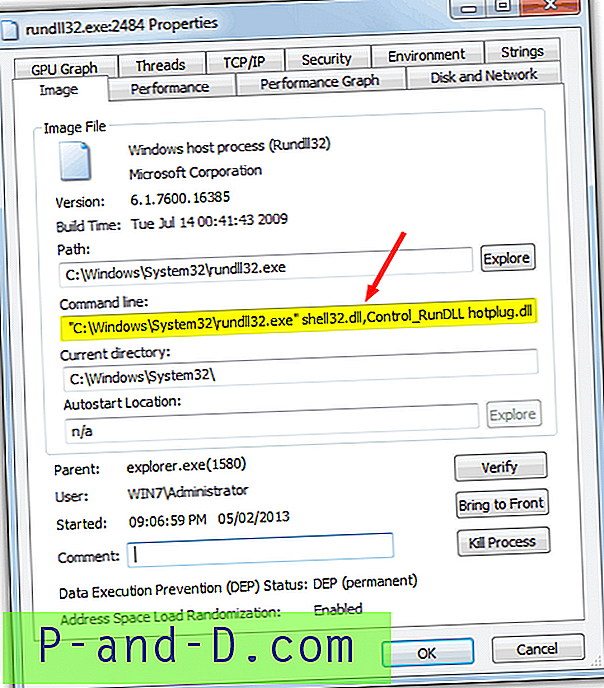

4. Om du vill ha åtkomst till kommandoradsargumenten så att du kan kopiera och klistra in någon annanstans, dubbelklickar du på processen för att visa dialogrutan Egenskaper. Titta i rutan Kommandorad så kan kommandot väljas och kopieras.

Som ett annat enkelt exempel, när du skapar en säkerhetskopia med den inbyggda funktionen System Imaging i Windows Vista, 7 och 8, startar det ett verktyg som heter sdclt.exe. Men om du kör detta körbara på egen hand, hamnar du bara i kontrollpanels säkerhetsfönster, inte själva avbildningsverktyget. Med Process Explorer öppen, öppna Skapa systembildverktyget så hittar du ett extra argument visas ...

Som du ser är ett / BLBBACKUPWIZARD-argument bifogat sdclt.exe som tar dig direkt till systemavbildningsverktyget och inte bara till kontrollpanelen.

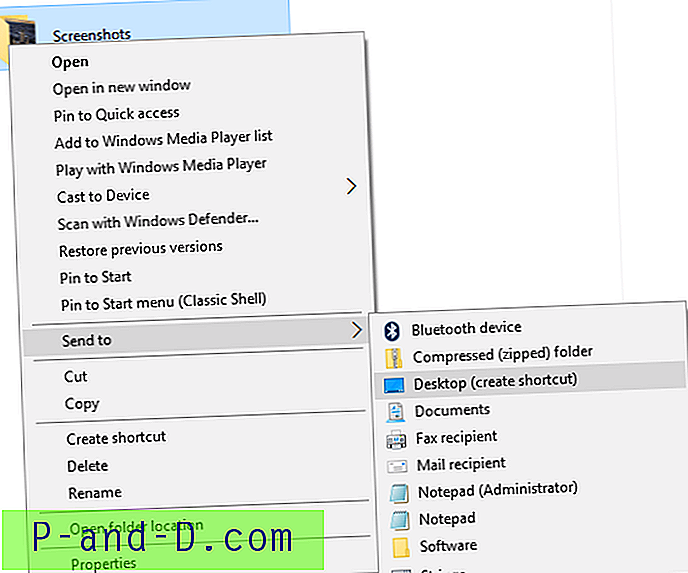

Det fantastiska med att hitta dessa kommandoradsargument är att de kan användas på andra platser som kommandotolken, i dina egna batchfiler och skript, och även i genvägar på skrivbordet. Med den här metoden kan du ta reda på nästan alla genvägar du vill, till exempel datahantering, systemegenskaper, enhetshanterare och nästan allt annat. Process Explorer kan användas i Windows XP och senare.

Ladda ner Process Explorer

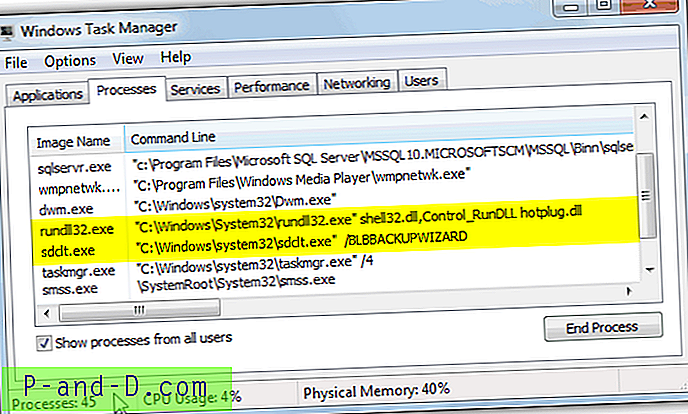

Använda Windows Task Manager

Om du är en användare av Windows Vista eller högre finns det också ett alternativ i Windows Task Manager för att visa kommandoraden för processer som körs. Detta kan användas effektivt men har uppenbarligen inte saker som ny processbelysning och möjligheten att kopiera kommandoraden till urklipp.

För att få tillgång till den här extra kolumnen går du bara till Visa -> Välj kolumner ... och markerar kommandorad längst ner. Du bör nu kunna se kommandona och alla argument som används av processen i en ny kolumn.