FTP-protokollet har funnits länge och används fortfarande ofta i dag för att ladda upp filer till webbservrar. FTP är välkänt för att vara osäkert eftersom uppgifterna överförs i tydlig text som kan läsas direkt från en paket sniffer. Detta skulle innebära att FTP-inloggningsinformationen som innehåller användarnamn och lösenord kan fångas av en paket-sniffer när FTP-klientprogramvaran initierar en anslutning till en FTP-server. Kryptering kan användas i FTP genom att antingen använda SFTP- eller FTPS-protokollet istället för det osäkra FTP.

FTP avslöjar inte bara inloggningsinformationen i tydlig text, de överförda filerna mellan klienten och servern kan fångas upp och återmonteras av en paketsniffer för att visa vilka filer som laddas upp eller laddas ner från FTP-servern. Detta är användbart för administratörer för att upptäcka obehörig överföring av företagets konfidentiella filer under en nätverkstrafikrevision men kan också missbrukas. Här visar vi dig 5 gratis paketsnäppningsprogram som har möjlighet att rekonstruera filer som överförs via FTP. 1. Intercepter-NG

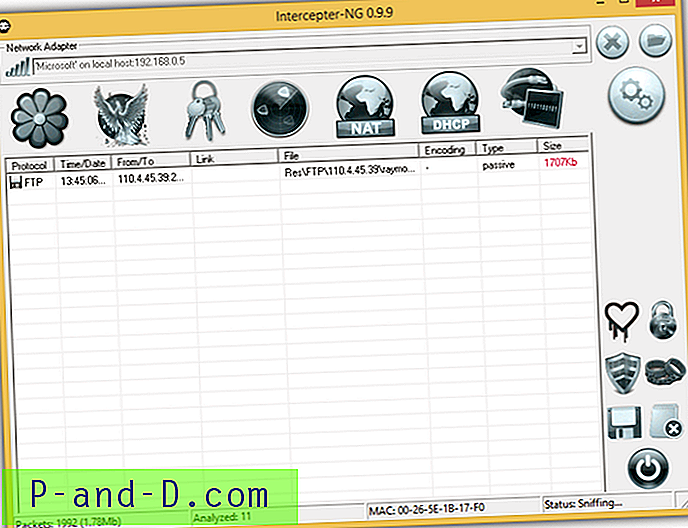

Intercepter-NG är ett nätverksverktygssats som har möjlighet att rekonstruera filer som överförts i FTP-protokoll. Annat än FTP stöder det också rekonstruktion av filer från HTTP \ IMAP \ POP3 \ SMTP \ SMB-protokoll. Utom filrekonstruktion kan Intercepter-NG snifta chattmeddelanden och lösenord hash, fånga råa paket och utföra några utnyttjelser som Heartbleed, SMB Hijack, HTTP Injection, ARP spoofing och etc.

För att börja sniffa nätverkspaketen och rekonstruera filer som överförts i FTP är det först av allt viktigt att välja gränssnittet som du använder för att sniffa genom att klicka på nätverksadapterikonen längst upp till vänster. Om du klickar på den växlar du mellan Ethernet och Wi-Fi. Klicka sedan på rullgardinsmenyn för att välja den aktiva adaptern och följ därefter genom att klicka på uppspelningsikonen för att börja sniffa. Gå till “ Resurrection Mode ” så kommer de rekonstruerade filerna att listas där.

Ladda ner Intercepter-NG

2. SoftPerfect Network Protocol Analyzer

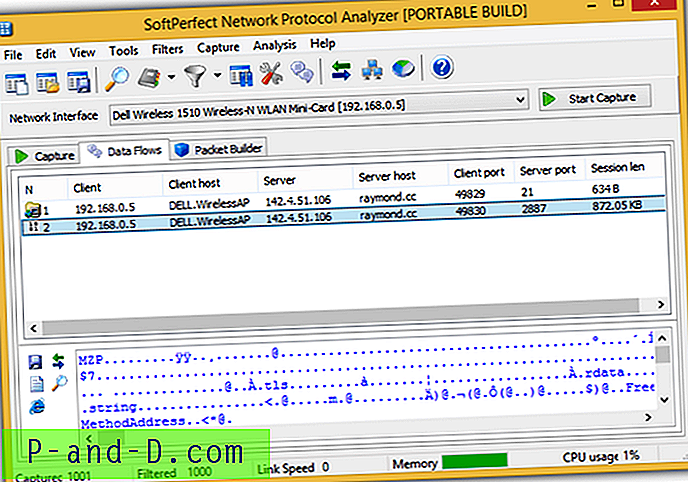

SoftPerfect Network Protocol Analyzer är en gratis paketfångare för att analysera och felsöka nätverksanslutningar. Även om det inte kommer med ett automatiserat sätt att återmontera filer i paketen, visar vi dig hur lätt det är att rekonstruera dem med några steg. Det första steget är att välja nätverksgränssnittet som för närvarande används för att sniffa paketen och klicka på Start Capture-knappen. När du är klar med att fånga paketen klickar du på Capture i menyraden och väljer Reconstruct TCP Sessions som kommer att leda dig till fliken Data Flows.

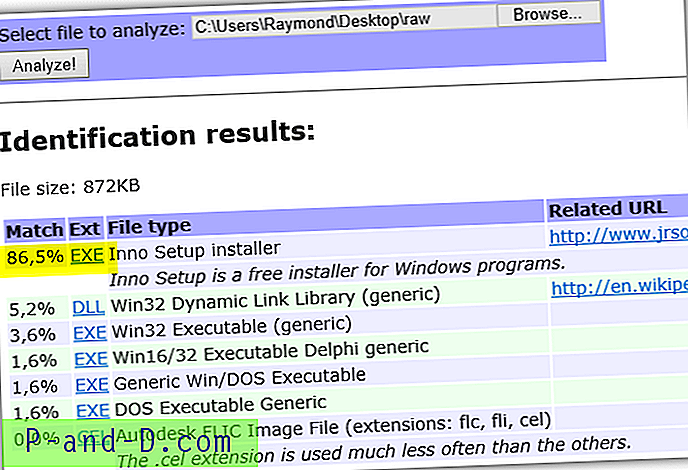

Notera serverporten och sessionens längd. Om du ser en port 21 följt av en större storlek på sessionens längd är det antagligen en fil som överförs. Välj dataflödet och klicka på sparaikonen längst ner till vänster, följt av ”Spara som rå data”. Du kan sedan använda något av de verktyg som nämns i den här artikeln för att identifiera filtypen. Om filen är relativt liten kan du alternativt ladda upp den till en online TrID-filidentifierare för att identifiera formatet på filen.

En avancerad användare kan direkt berätta att de första få byte som visar “MZA” är en körbar fil.

Ladda ner SoftPerfect Network Protocol Analyzer

3. NetworkMiner

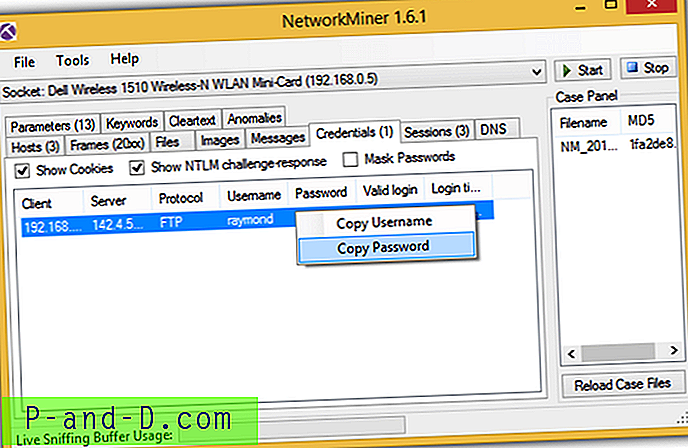

NetworkMiner är faktiskt ett mycket kraftfullt nätverk kriminalteknisk analysverktyg och mer användarvänlig jämfört med WireShark. Filrekonstruktionen fungerar bra på en Ethernet-adapter men den trådlösa inspelningen kräver en AirPcap-adapter för att fungera bäst medan de interna trådlösa adaptrarna troligen inte klarar att återmontera någon fil från ett fångat paket. Men andra funktioner som extrahering av inloggningsuppgifter fungerar fortfarande.

En annan fördel i NetworkMiner är förmågan att analysera PCAP-filer som exporteras från annan paketfångsprogramvara som WireShark och tcpdump.

Ladda ner NetworkMiner

4. Wireshark

Även om Wireshark mest används av proffs för att fånga och analysera paket eftersom det inte är särskilt användarvänligt, tycker vi att det faktiskt är ganska enkelt att hitta FTP-överförda data genom att använda sökfunktionen, följa TCP-strömmen och slutligen spara hela konversationen som en rå fil.

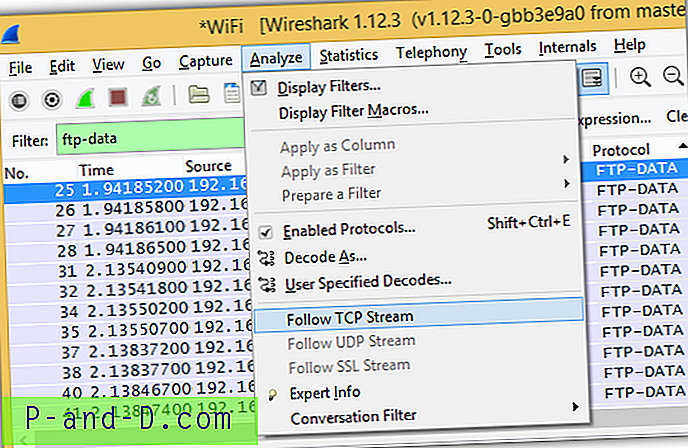

I filterfältet skriver du ftp-data i rutan och trycker på Enter. Klicka på Analysera i menyraden och välj "Följ TCP Stream".

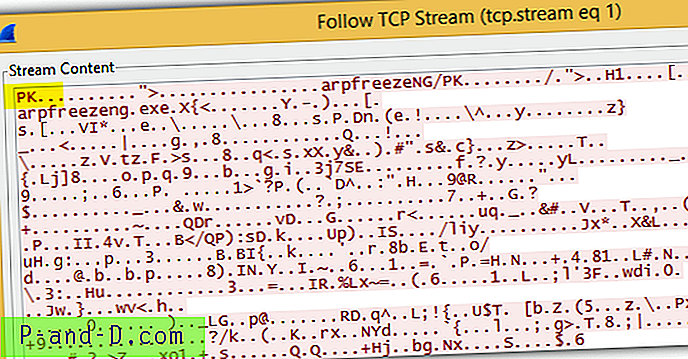

Notera de första några byte i ströminnehållet som ger dig en uppfattning om filändelsen. Nedanstående exempel visar PK som är ett ZIP-filformat. Faktum är att filhuvudet också visar filnamnet på zip-filen som är arpfreezeNG.

För att rekonstruera filen väljer du helt enkelt Raw och klickar på Spara som. Eftersom detta är en zip-fil bör du spara den med en .ZIP-förlängning och helst som arpfreezeNG.zip om du vill bevara det ursprungliga filnamnet.

Ladda ner Wireshark

5. SmartSniff

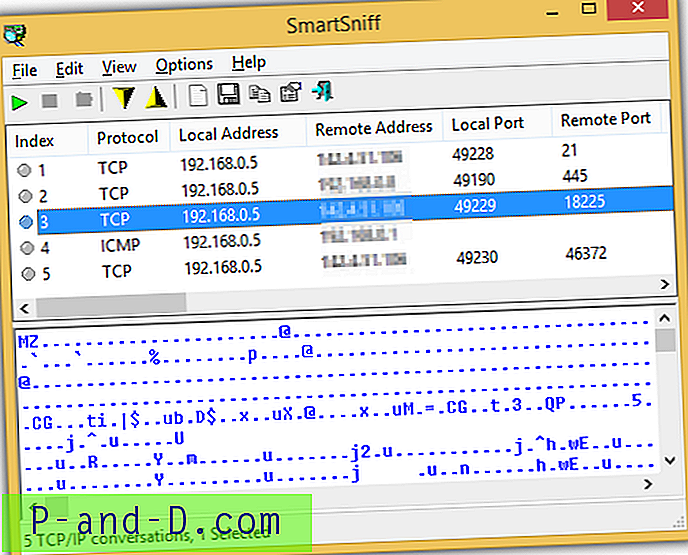

SmartSniff är en gratis paketfäktare skapad av Nirsoft och en mycket användbar funktion som finns på detta verktyg är förmågan att fånga med hjälp av råa uttag och utan den tredje partens WinPcap-drivrutin. Det är emellertid känt att raw sockets-metoden inte fungerar på alla system på grund av Windows API. Om du har tagit in många paket kan det inte vara lätt att leta efter paketdata som innehåller de överförda filerna.

Som du kan se från skärmdumpen ovan ger de första några byte som visas i det nedre fönstret dig antydan att rådata är en körbar fil. Tryck på Ctrl + E för att exportera TCP / IP-strömmarna och se till att spara den som "Raw Data Files - Local (* .dat)" -typ. Byt namn på .dat-tillägget till .exe så får du den rekonstruerade filen.

Ladda ner SmartSniff