Att avgöra om en fil är infekterad eller säker från ett VirusTotal skanningsresultat kan vara frustrerande när hälften av antiviruset visar att den är infekterad medan den andra hälften visar att den är ren.

Du kan prova att analysera den halva detekterade filen med en online sandlådestjänst som ThreatExpert men rapporten visar bara programmets beteende när det startas och berättar inte vad det gör när ett alternativ är aktiverat eller när en knapp på programmet klickas .

Detta är när sandlådan mjukvara som Sandboxie kommer att spela genom att låta dig köra program på din dator oavsett om de är säkra eller infekterade och ändå kommer ändringar fortfarande inte att påverka din dator.

Även om Sandboxie främst används för att hålla din dator säker genom att köra program i ett isolerat utrymme, kan det också användas för att analysera programmets beteende. Här är två sätt att undersöka ändringarna i ditt datorsystem med program som körs i Sandboxie.

Automatisk analys med Buster Sandbox Analyzer

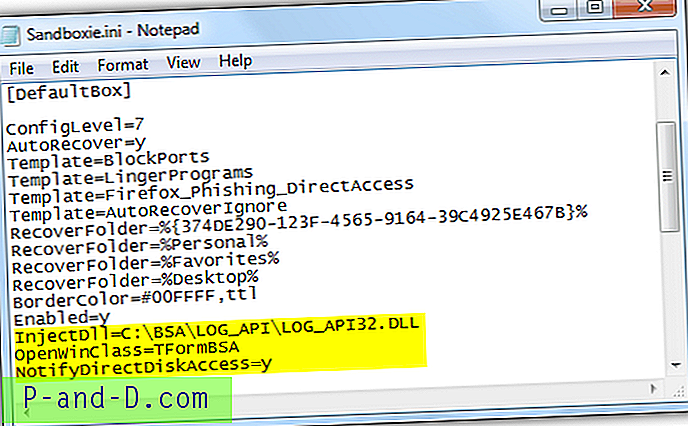

Buster Sandbox Analyzer (BSA) är ett gratis verktyg som kan användas för att titta på åtgärderna för alla processer som körs inom Sandboxie. Även om BSA är en bärbar programvara fungerar den inte direkt ur rutan och kräver en manuell engångskonfiguration för att ladda en BSA DLL-fil genom att lägga till tre rader i Sandboxies INI-konfigurationsfil.

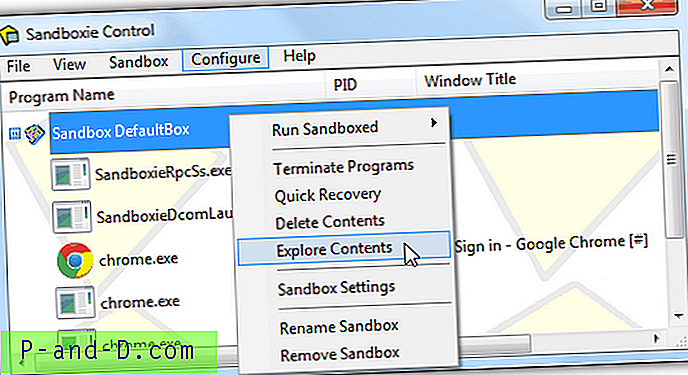

Observera att om du kommer att följa den exakta installationsinstruktionen från den officiella webbplatsen, måste du extrahera Buster Sandbox Analyzer-mappen till roten till din C: \ -enhet. När detta är gjort, kör BSA.EXE-körbar fil från mappen C: \ bsa och du måste ange sökvägen för sandlådemappen för att kontrollera vilken plats som ligger i Sandboxies sandlådemapp. För att få platsen, öppna Sandboxie Control genom att dubbelklicka på den gula drakeikonen från meddelandefältet, dra vilket program som helst och släpp det till Sandbox StandardBox. Högerklicka nu på Sandbox StandardBox i kontrollfönstret och välj "Utforska innehåll".

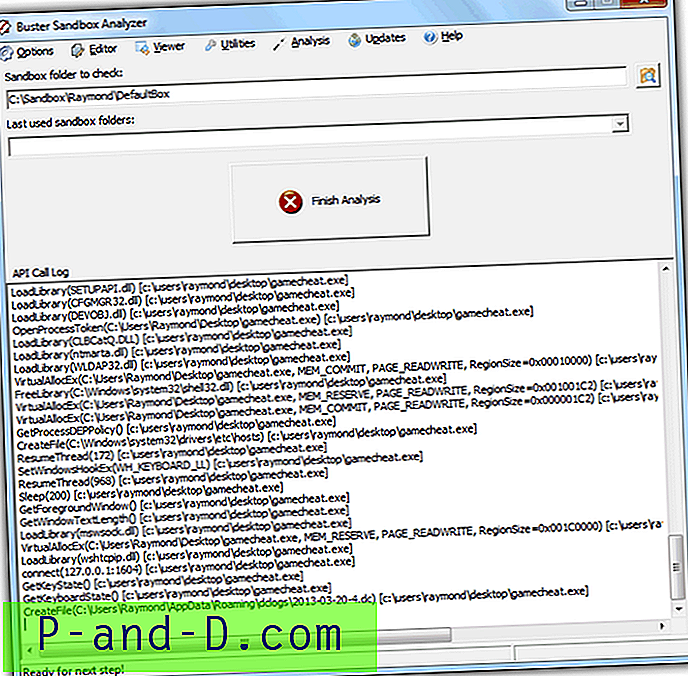

Ett explorer-fönster öppnas med sökvägen till sandlådan som du kan kopiera och klistra in i “Sandbox-mappen för att kontrollera”. Klicka på Start Analys-knappen på Buster Sandbox Analyzer och du kan nu köra programmet som du vill analysera i Sandboxie. När ett program körs under Sandboxie ser du att API-samtalsloggfönstret i BSA fylls med information.

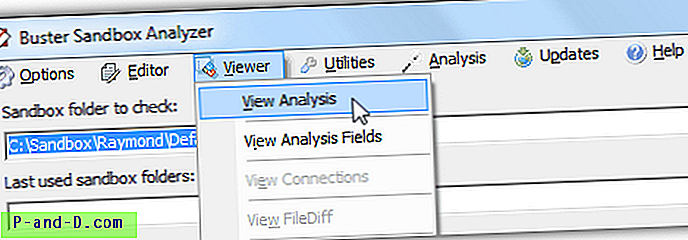

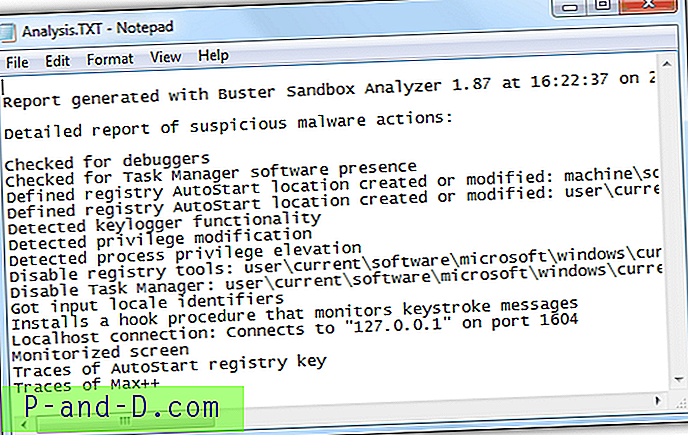

När du är klar med att testa programmet och vill analysera programmets beteende måste du först avsluta processen från Sandboxie Control genom att högerklicka och välja "Avsluta program". Gå tillbaka till Buster Sandbox Analyzer och klicka på Finish Analys-knappen. Klicka på Viewer i menyraden och välj View Analysis. En analystextfil öppnas som visar dig den detaljerade rapporten om åtgärderna från programmet som du körde i Sandboxie.

Skärmdumpen nedan är ett exempel på de åtgärder som skapats av DarkComet RAT. Det söker efter felsökare, närvaro av task manager-programvara, skapar automatisk start i registret, loggar tangenttryckningar, höjning av privilegier, inaktiverar regedit & task manager och ansluter till en fjärrvärd med portnummer.

Ytterligare anmärkningar : En del skadlig programvara har anti-debugger-funktioner där den automatiskt avslutar sig när den körs i felsökningsverktyg eller virtuella maskiner för att förhindra analys eller för att lura de mindre erfarna användarna att tro att filen är säker. Buster Sandbox Analyzer är säkert före spelet eftersom det uppdateras minst en gång i månaden för att förhindra skadlig kod från att känna igen det som en felsökare.

Ladda ner Buster Sandbox Analyzer

Manuell analys

Manuell analys av programmets beteende från Sandboxie är möjligt utan att använda verktyg från tredje part, men du kommer inte att få detaljerad analys jämfört med att använda Buster Sandbox Analyzer. Du kan enkelt ta reda på om applikationen med sandlådan är programmerad för att släppa ytterligare filer till hårddisken och lägga till några autostartvärden i registret som är tillräckligt bevis för att fastställa att programmet är skadligt.

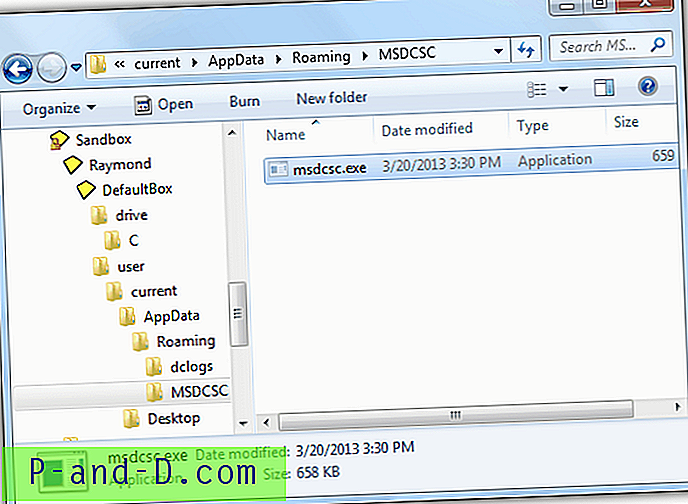

För att se filändringarna, högerklicka på StandardBox från Sandboxie Control-fönstret och välj "Utforska innehåll" eller alternativt direkt gå till C: \ Sandbox \ [Användarnamn] \ StandardBox \. Om du ser någon mapp som "enhet" eller "användare" betyder det att applikationen med sandlådan har skapat några filer på hårddisken. Fortsätt öppna mapparna tills du ser några filer. Nedan är ett exempel på ett misstänkt beteende där en sandlådad applikation sprang från skrivbordet skapar en annan kopia av sig själv till den aktuella användarens applikationsdatamapp.

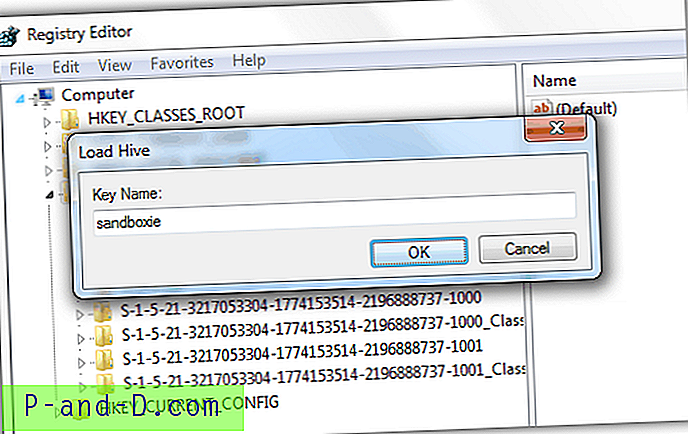

När det gäller att analysera registerändringarna måste du först avsluta programmet från Sandboxie Control. Tryck på WIN + R för att öppna Run-fönstret, skriv regedit och klicka på OK. Expandera HKEY_USERS registermapp genom att dubbelklicka på den, klicka på Arkiv i menyraden och välj Ladda Hive . Bläddra till C: \ Sandbox \ [UserName] \ StandardBox \ och öppna RegHive utan filändelse. Ange något som sandlåda för nyckelnamn för enkel identifiering och klicka på OK.

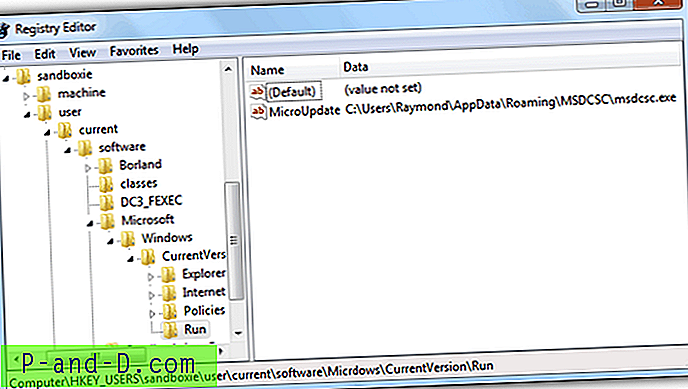

En annan registermapp med namnet som du tidigare har angett för nyckelnamnet läggs till i slutet av HKEY_USERS. Du kan nu utöka registermappen för att analysera värden som läggs till eller ändras.

Som du kan se från exempelskärmbilden ovan, adderade sandlådans applikation i Sandboxie också ett automatiskt startvärde till den aktuella användaren i registret för att köra filen som tappades till mappen Application Data när användaren loggar in. En datoranvändare med erfarenhet och kunskap skulle kunna utvärdera att beteendet hos sandlådans applikation troligen är skadligt och att du kan få bekräftelse av dina resultat genom att skicka filen till antivirusanalytiker med hjälp av röntgen.